Kaspersky noemt belangrijkste initiële vectoren ransomware-aanvallen 2022

Kaspersky heeft informatie verzameld van zijn Incident Response service en onthult de meest voorkomende bronnen van ransomware-aanvallen. Uit een nieuw rapport van Kaspersky blijkt dat de meerderheid van de ransomware-aanvallen in 2022 begon met exploitatie van publiekgerichte applicaties, gegevens van gecompromitteerde gebruikersaccounts en kwaadaardige e-mails.

Volgens het IT Security Economics-rapport kreeg meer dan 40% van de bedrijven in 2022 te maken met ten minste één ransomware-aanval. Het mkb gaf gemiddeld bijna 6.000 euro uit, terwijl grotere organisaties 90.000 euro betaalden voor het herstel. Deze cijfers laten zien dat ransomware-aanvallen nog steeds wijdverspreid zijn en elk bedrijf op elk moment kunnen treffen.

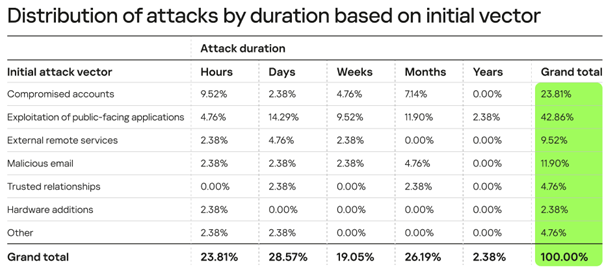

Uit statistieken van het Kaspersky Incident Response Analyst Report 'The nature of cyber incidents' blijkt dat bijna 43 procent van de ransomware-aanvallen die in 2022 door Kaspersky-experts zijn onderzocht, begon met de exploitatie van publiekgerichte apps, gevolgd door gegevens van eerder gecompromitteerde gebruikersaccounts (24%) en kwaadaardige e-mails (12%). Het doel van de aanvallers was niet afpersing of gegevensversleuteling, maar het verkrijgen van persoonlijke gegevens, intellectueel eigendom en andere gevoelige informatie.

In de meeste gevallen waren de inloggegevens al gecompromitteerd en waren er geen gegevens meer om te analyseren tegen de tijd dat de misdaad werd ontdekt vanwege het logboekrotatiebeleid. Hierdoor kon niet worden onderzocht hoe deze gegevens waren gelekt.

Het rapport onthult ook dat de langstlopende ransomware-aanvallen begonnen met de exploitatie van publiek toegankelijke apps, waarbij iets meer dan 2 procent een jaar en langer duurde.

"Voortdurende beveiligingsproblemen met wachtwoorden, softwarekwetsbaarheden en social engineering worden de eerste toegangsvectoren voor aanvallers en bieden hen eindeloze mogelijkheden om ransomware-activiteiten uit te voeren. Om het potentieel voor dergelijke activiteiten te minimaliseren, is het belangrijk voor bedrijven om een wachtwoordbeleid op te zetten en te controleren, patch management uit te voeren, het bewustzijn van werknemers te vergroten en regelmatig anti-phishing maatregelen te nemen." reageert Konstantin Sapronov, Head of Global Emergency Response Team bij Kaspersky.

Het volledige Incident Response Analyst rapport is hier beschikbaar.