Miljoenen berichten verspreiden LockBit 3.0

Proofpoint observeert sinds 24 april 2024 dagelijks en gedurende ongeveer een week lang campagnes met grote volumes en miljoenen berichten, gefaciliteerd door het Phorpiex-botnet. De berichten leveren LockBit Black ransomware (ook bekend als Lockbit 3.0) af. Het is de eerste keer dat de onderzoekers van het bedrijf zulke grote volumes van LockBit Black Ransomware zien die worden verspreid via Phorpiex. Het LockBit Black-sample van de campagne is waarschijnlijk ontwikkeld via de LockBit-bouwer die in de zomer van vorig jaar uitlekte.

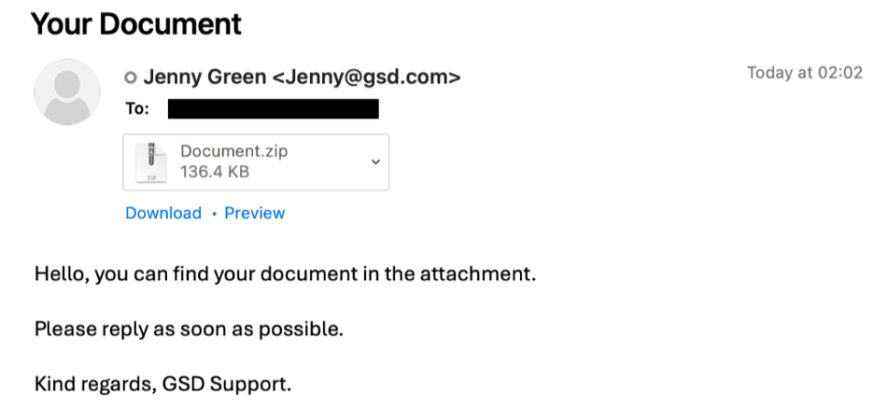

De e-mails zijn afkomstig van ‘Jenny Green’ (jenny@gsd[.]com) en bevatten een zip-bestand met een uitvoerbaar bestand (.exe) als bijlage. Na het openen van de bijlage downloadt het slachtoffer de LockBit Black Payload van de Phorpiex botnet-infrastructuur.

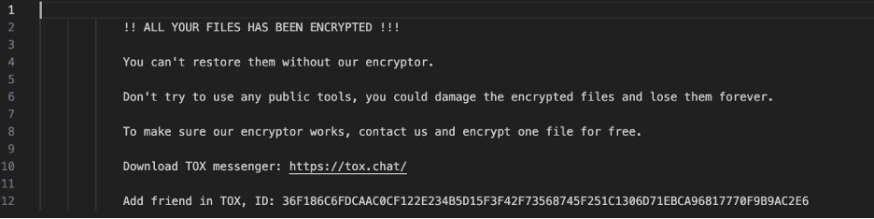

LockBit 3.0 is een versie van LockBit ransomware, officieel uitgebracht in juni 2022, met verbeterde mogelijkheden door de aaneengesloten ransomware. In september 2022 lekte de vertrouwelijke ransomware-bouwer uit via Twitter. Op dat moment eisten meerdere partijen de verantwoordelijkheid op, maar LockBit partners beweerden dat de builder was gelekt door een ontevreden developer. Door het lek kan iedereen nu de configuratie overnemen voor aangepaste versies.

Ransomware als een first-stage payload bij e-maildreigingscampagnes is niet iets wat Proofpoint in grote volumes waarneemt sinds voor 2020. De observatie van een LockBit Black-monster in data over e-maildreigingen op deze grote schaal is zeer ongebruikelijk. Daarnaast is deze campagne vooral opmerkelijk vanwege het hoge aantal berichten. Dit zijn er miljoenen per dag, volumes die niet vaak worden waargenomen in het landschap. Het aantal berichten en het tempo van de recentelijk waargenomen LockBit Black-campagnes zijn van formaat dat sinds de Emotet-campagnes niet meer voorkwam bij malspam.

De LockBit Black-bouwer geeft dreigingsactoren toegang tot een eigen en geavanceerde ransomware. De combinatie hiervan met het al lang bestaande Phorpiex-botnet vergroot de schaal van dergelijke dreigingscampagnes en verhoogt de kans op succesvolle ransomware-aanvallen. Deze campagne is een goed voorbeeld van hoe het dreigingslandschap blijft veranderen. De terugkerende en belangrijke verschuivingen en omwentelingen in de tactieken, technieken en procedures (TTP’s) die dreigingsactoren gebruiken onderstrepen de ontwikkelingen in het dreigingslandschap.

Sinds januari 2023 neemt Proofpoint een cluster van activiteiten waar die dezelfde alias, ‘Jenny Green’, gebruiken met lokmiddelen gerelateerd aan ‘Your Document’, die Phorpiex-malware afleveren in e-mailcampagnes.

Het Threat Research team van Proofpoint wijst deze campagne niet toe aan een bekende dreigingsactor. Phorpiex is een basisbotnet dat is ontworpen voor het leveren van malware via grote e-mailcampagnes. Het werkt als een Malware-as-a-Service en heeft in de loop der jaren een groot aantal klanten van dreigingsactoren verzameld (eerdere versies werden rond 2011 voor het eerst waargenomen in het dreigingslandschap). Onderzoekers zien sinds 2018 dat het botnet data exfiltreert en ransomware aflevert. Ondanks onderbrekingsinspanningen door de jaren heen, blijft het botnet bestaan.

Lees voor meer informatie hier het volledige Engelse bericht.