Google legt kwetsbaarheid Android uit

Op security.nl kun je lezen dat zelfs een vergrendelde Android niet veilig was. We leggen je uit hoet dat zit.

Hoe je een vergrendelde Android binnenkomt

Tot voor kort was het zo dat de encryptiesleutels zelfs bij een vergrendelde Android in het kernelgeheugen aanwezig bleven, schrijft Security.nl. Dat was dan nadat het apparaat moest opstarten en dus even ontgrendeld was. Gebruikers met voldoende rechten kregen via deze kwetsbaarheid in het ergste geval directe toegang tot de gegevens van de gebruiker.

Kwetsbaarheid op kwetsbaarheid binnen Android

Ook bij het mounten van een partitie van een usb-stick ging het tot voor kort mis. Hackers kregen zo bij de foto's op de Android komen - een scenario waar je als gemiddelde gebruiker even niet aan moet denken. In combinatie met een andere kwetsbaarheid kregen slimme hackers dan toegang tot de hoofdprijs: de encryptiesleutel van de schijf.

Wie de details wil nalezen kan daar gerust een avondje voor uittrekken, want Google-onderzoeker Jann Horn legt alles tot in de puntjes uit in zijn blog.

Google's conclusie kwetsbaarheid Android

De onderzoeker concludeert dat je als Android-gebruiker vliegensvlug beveilingsupdates moet installeren.

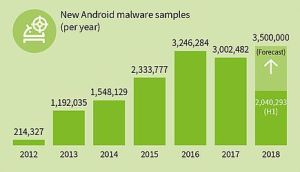

Miljoenen gevallen van malware bij Android

Zo'n conclusie kan je natuurlijk verwachten. Iedere security-expert heeft de update-oplossing in zijn standaardaanpak zitten. Interessanter is wellicht het bericht dat vorige week naar buiten kwam van G DATA Security Lab. De onderzoekers daar zien een forse stijging in de productie van malware voor Android-toestellen. We schrijven nog maar begin september of de onderzoekers klagen al dat het aantal gevallen nog nooit zo hoog was.

Blijf nog even hangen!

Dit artikel is uitgelezen? Super! Lees verder op de pagina waar we alles wat we hebben geschreven over Android.

NU kijken: weg met die malware op je Android!