Cisco 2016 Midyear Cybersecurity Report: ransomware en encryptie

Fragiele infrastructuren, slechte netwerkhygiëne en trage detectie geven aanvallers voldoende tijd en middelen om hun slag te slaan. Het rapport laat verder zien dat het voor organisaties de grootste uitdaging is om het aanvallers zo moeilijk mogelijk te maken om toe te slaan. Andere bevindingen zijn dat aanvallers hun werkterrein uitbreiden naar servers en steeds vaker gebruik maken van versleuteling om hun activiteiten te maskeren.

In de eerste helft van 2016 is ransomware de meest winstgevende malware uit de geschiedenis. Cisco verwacht dat deze trend zich doorzet met nog agressievere ransomware die zichzelf weet te verspreiden en hele netwerken - en dus bedrijven - in gijzeling kan houden. Voor bedrijven blijft het een belangrijke uitdaging om precies te weten wat er gaande is op het netwerk en de eindpunten. Gemiddeld duurt het 200 dagen voordat organisaties nieuwe bedreigingen identificeren. Cisco's gemiddelde Time To Detection (TTD) is opnieuw de snelste van de industrie: het duurde ongeveer 13 uur om nieuwe, onbekende netwerklekken te vinden. In oktober 2015 was dit nog 17,5 uur.

Explosieve winsten

Hoe langer criminelen de tijd hebben hun aanvallen op te zetten, des te meer winst ze kunnen maken. In deze eerste helft van dit jaar hebben cybercriminelen goudgeld verdiend doordat ze hun werkterrein hebben uitgebreid van client-side exploits naar server-side exploits, doordat de aanvalsmethoden steeds geavanceerder werden en doordat vaker gebruik werd gemaakt van encryptie om hun sporen te verbergen.

Door aanhoudende beveiligingslekken in Adobe Flash blijft deze software een aantrekkelijk platform voor malvertising en exploits. In de populaire Nuclear exploit kit werd Flash gebruikt voor 80% van de succesvolle exploit-pogingen. Maar Cisco constateert dat aanvallers ook steeds vaker serverlekken gebruiken om ransomware te verspreiden, vooral JBoss-servers zijn een gewild doelwit. Daarbij wordt gebruik gemaakt van beveiligingsgaten die vaak al vijf jaar lang bekend zijn. Deze aanvallen hadden dus eenvoudig voorkomen kunnen worden door simpelweg patches en upgrades te installeren.

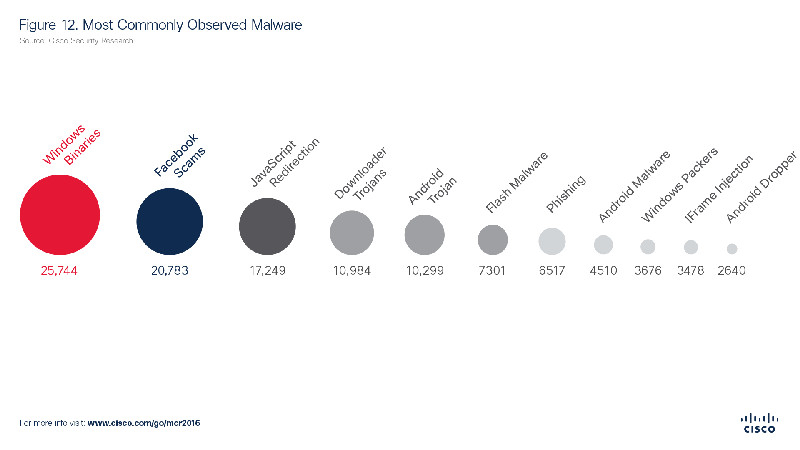

In de eerste helft van 2016 werden de aanvalsmethoden ook vaker afgestemd op het feit dat netwerkbeveiligers maar een beperkt zicht hebben op wat er gaande is. De Windows Binary exploits zijn in deze periode de meest gebruikte methode voor webaanvallen geworden. Deze methode grijpt diep in op de netwerkinfrastructuur, waardoor aanvallen moeilijker zijn te herkennen en af te weren. Op plaats twee staat social engineering via Facebook, dat vorig jaar nog de eerste plaats bezette.

Tot slot ziet Cisco dat aanvallers steeds meer gebruik maken van versleuteling om hun daden op het netwerk te verbergen. Vooral https-versleutelde malware die in malvertising-campagnes wordt gebruikt, kende een groei van maar liefst 300% sinds december 2015. Versleuteling van malware maakt ontdekking erg moeilijk.

Beveiligers hebben moeite gaten te dichten

Steeds geavanceerdere aanvallen, beperkte middelen en vaak een wat oudere infrastructuur zorgen ervoor dat netwerkbeveiligers moeite hebben om de gaten te dichten en inbrekers zo snel mogelijk op te sporen. De gegevens waarop het rapport zich baseert lijken er ook op te wijzen dat naarmate een infrastructuur bedrijfskritischer is, er juist minder snel gepatcht wordt om mogelijke problemen te vermijden. Zo is slechts bij 10% of minder van alle installaties van Microsoft Office 2013 versie 15x, het nieuwste service pack geïnstalleerd. Uit een analyse van ruim 100.000 met het internet verbonden Cisco-apparaten blijkt dat elk apparaat 28 bekende kwetsbaarheden herbergde, dat deze ruim 5,5 jaar draaiden en dat een kleine tien procent van deze apparaten kwetsbaarheden aan boord heeft die ouder zijn dan 10 jaar.

Cisco adviseert

Met slechts enkele eenvoudige ingrepen kunnen bedrijven hun netwerken al meteen stukken beter beveiligen, stelt Cisco. Het bedrijf raadt als eerste aan om de netwerkhygiëne te verbeteren: weet wat er gaande is, patch op tijd en beveilig eindpunten inclusief mailboxen en webbrowsers. Geef de voorkeur aan een geïntegreerde beveiliging in plaats van met losse niche-producten te werken. Weet hoe lang het duurt voordat bekend is dat het netwerk lekken vertoont en maak deze metingen onderdeel van het beveiligingsbeleid. Bescherm gebruikers overal, niet alleen op het zakelijke netwerk maar ook als zij elders werken. En tot slot raadt Cisco aan om van alle belangrijke data back-ups te maken en deze back-ups geregeld te controleren.

Ga voor het volledige rapport van Cisco hierheen: cisco.com/go/mcr2016