Unit 42 onthult het meest uitgebreide onderzoek naar cloudbedreigingen tot nu toe

Het Cloud Threat Report Volume 7 onderzoekt het groeiende aanvalsoppervlak

Het aanvalsoppervlak van de cloud is net zo dynamisch als de cloud zelf. Nu organisaties over de hele wereld steeds meer data delen, opslaan en beheren in de cloud, wordt het aanvalsoppervlak van organisaties exponentieel vergroot. Deze vergroting van het aanvalsoppervlak zorgt ervoor dat de kans op securityincidenten groter wordt en dat cyberdreigingen makkelijker over het hoofd worden gezien. Voor dreigingsactoren biedt elke workload in de cloud een kans, en zonder goed beheer worden organisaties op talloze manieren blootgesteld aan risico's.

Waar eerdere rapporten keken naar één bedreiging (bijv. beheer van identiteitstoegang, aanvallen op de supply chain en cybersecurity van containers), zoomt het "Unit 42 Cloud Threat Report, Volume 7" uit naar een groter, uitgebreider probleem: bedreigers zijn beter geworden in het uitbuiten van gewone, alledaagse problemen in de cloud. Deze problemen omvatten verkeerde configuraties, zwakke referenties, gebrek aan authenticatie, niet-gepatchte kwetsbaarheden en kwaadaardige open source software (OSS)-pakketten.

Het rapport bevat een overzicht van twee afzonderlijke cloudincidenten die in 2022 zijn waargenomen. Door slachtoffers anoniem te houden, kan het rapport inzicht geven in hoe aanvallers profiteerden van gevoelige data die is gelekt op het dark web en hoe zij met behulp van ransomware bedrijfsvoering wisten te verstoren.

Belangrijkste bevindingen uit het onderzoek:

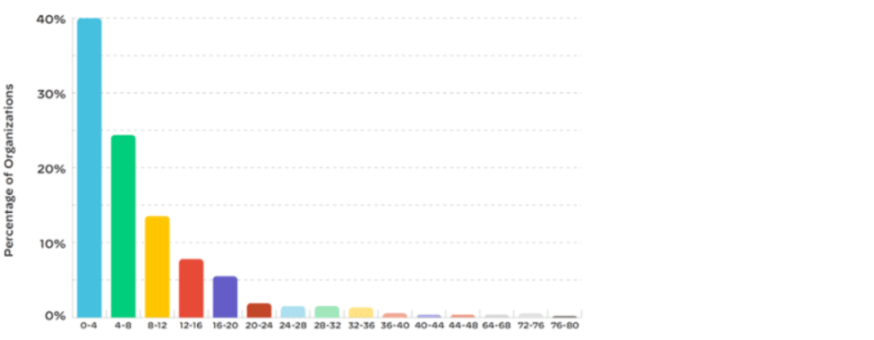

- Gemiddeld hebben securityteams 145 uur (ongeveer zes dagen) nodig om een securitywaarschuwing op te lossen. 60% van de organisaties doet er langer dan vier dagen over om securityproblemen op te lossen.

- In de meeste cloudomgevingen van organisaties wordt 80% van de waarschuwingen gedaan door slechts 5% van de securitymaatregelen.

- 63% van de codebases in productie heeft niet-gepatchte kwetsbaarheden met een hoge of kritische waarde (CVSS >= 7.0)

- 76% van de organisaties dwingt geen Multi Factor Authentication (MFA) af voor gebruikers zonder admin-status, terwijl 58% van de organisaties geen MFA afdwingt voor root/admin gebruikers.

Kwetsbaarheden die vaak over het hoofd worden gezien in de cloud

Het rapport onderzoekt op basis van data die in 2022 is verzameld, inbreuken die middelgrote en grote bedrijven hebben getroffen, beschrijft problemen in duizenden multicloudomgevingen en analyseert de impact van OSS-kwetsbaarheden op de cloud. In het bijzonder zijn de workloads in 210.000 cloudaccounts bij 1.300 verschillende organisaties geanalyseerd. Nu veel organisaties meerdere cloudimplementaties hebben, krijgen de kwetsbaarheden in security meer aandacht van bedreigers.

Figuur 1. De tijd (in dagen) die organisaties nodig hebben om securitywaarschuwingen op te lossen. Veertig procent van de organisaties lost hun securitywaarschuwingen binnen vier dagen op.

Hoewel gebruikersfouten, zoals onveilige configuraties, nog steeds de grootste zorg zijn, merkten de onderzoekers van Unit 42 ook dat er problemen voortvloeien uit de kant-en-klare sjablonen en standaardconfiguraties die door cloud service providers (CSP's) worden aangeboden. Deze instellingen en functies zijn handig en maken de invoering van nieuwe technologieën probleemloos, maar ze plaatsen gebruikers niet in een zo veilig mogelijke beginfase.

Effecten en risico's van open source software (OSS) in de cloud

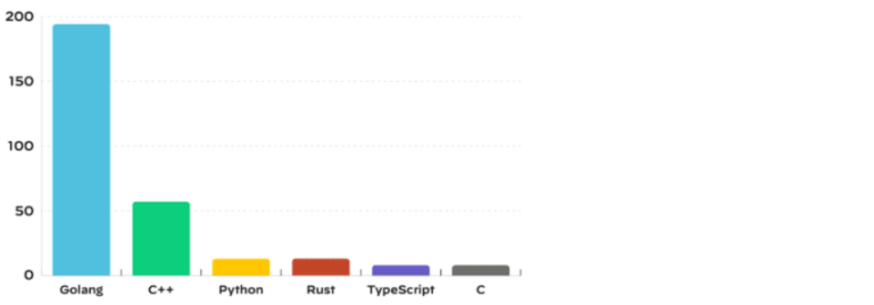

Open source software is een van de drijvende krachten achter de cloudrevolutie. Het toegenomen gebruik van OSS in de cloud verhoogt echter ook de complexiteit, waardoor de kans op afgeschreven software, schadelijke inhoud en tragere patchingcycli toeneemt. Dit legt de verantwoordelijkheid bij eindgebruikers om de OSS nauwkeurig te onderzoeken voordat deze in toepassingen geïntegreerd wordt. Deze taak is vooral een uitdaging wanneer organisaties tientallen projecten moeten beheren die allemaal afhankelijk zijn van mogelijk duizenden OSS.

Figuur 2. Het aantal kwetsbaarheden in CNCF projecten gecategoriseerd per taal.

Aanbevelingen: Het moeilijker maken voor cyberaanvallers

Organisaties moeten verwachten dat het aanvalsoppervlak van cloud-native toepassingen zal blijven groeien omdat cyberaanvallers steeds creatievere manieren vinden om verkeerde configuraties van cloud-infrastructuur, API's en de software supply chain zelf uit te buiten.

Om je tegen deze bedreigingen te beschermen, geeft dit rapport een aantal praktische richtlijnen om de gaten in je cloudsecurity te dichten, zoals de volgende tip:

Er moet een geautomatiseerd back-upproces zijn voor elke cloudworkload die de bedrijfsactiviteiten zou onderbreken als deze uitvalt. Back-ups moeten worden opgeslagen op beschermde locaties die geïsoleerd zijn van de productieomgeving op meerdere geografische locaties om een single point of failure te voorkomen. Alle organisaties moeten plannen hebben voor bedrijfscontinuïteit en noodherstel (BC/DR) waarin het proces van het herstellen van back-ups is opgenomen.

Daarnaast voorspelt Unit 42 dat de sector een verschuiving zal zien van endpointsecurity-oplossingen naar cloud-native application protection platforms (CNAPP's), die een volledig spectrum aan mogelijkheden bieden voor de gehele levenscyclus van de applicatieontwikkeling. Gartner bevestigt dat het gebruik van CNAPP's aanzienlijk zal toenemen en meldt dat ze een toename van 70% in vragen van klanten over CNAPP's hebben gezien in de periode 2021-2022.

Uit het onderzoek blijkt dus dat je cyberaanvallers altijd een stap voor moet blijven om je te verdedigen tegen de continu veranderende securitydreigingen.

Bekijk hier het volledige "Unit 42 Cloud Threat Report, Volume 7".

LEES OOK: Onderzoek Cisco: slechts 8% van Nederlandse organisaties is voorbereid op cyberdreigingen

LEES OOK: Fortinet onderzoek: tekort aan security-vaardigheden zorgt voor flink meer beveiligingsincidenten