Schadelijke crypto app in Google Play en phishing via Google App Scripts ontdekt

Check Point Research (CPR), de onderzoekstak van Check Point, leidende leverancier van cyberbeveiligingsplatformen, ontdekte een nieuwe schadelijke crypto-drainersapp op Google Play die is ontworpen om cryptocurrency te stelen. De schadelijke app imiteerde het legitieme Web3 open-source protocol WalletConnect. Door gebruik te maken van geavanceerde social engineering-technieken en technische manipulatie, wisten cybercriminelen meer dan 70.000 dollar te stelen van ruim 10.000 slachtoffers. Daarnaast signaleerden de onderzoekers ook een zorgwekkende phishingcampagne die Google Apps Script-macro's nabootst - een tool die wordt gebruikt om taken in Google-toepassingen te automatiseren.

Cybercriminelen blijven steeds geraffineerdere manieren vinden om gebruikers te misleiden en beveiligingsmaatregelen te omzeilen. Cryptodrainers, malware ontworpen om crypto-activa te stelen, zijn een populaire methode geworden voor aanvallers. Met behulp van phishing-websites en apps die legitieme cryptocurrency-platforms nabootsen, misleiden aanvallers gebruikers om een onwettige transactie te autoriseren, waardoor de drainer de overdracht van digitale activa naar de daders kan uitvoeren. Daarnaast blijven phishing campagnes steeds gesofisticeerder worden waardoor het voor gebruikers moeilijker wordt om vals van echt te onderscheiden.

CryptoWallet nabootsing

Voor het eerst hebben deze kwaadaardige tactieken zich ook uitgebreid naar mobiele apparaten. CPR identificeerde een applicatie genaamd WalletConnect op Google Play die een crypto-onttrekker gebruikt om de assets van gebruikers te stelen. De kwaadaardige app bootste het legitieme Web3 open-source protocol WalletConnect na en met behulp van geavanceerde social engineering-technieken en technische manipulatie misleidde het gebruikers om te geloven dat het een veilige manier was om cryptocurrency over te dragen. De app werd voor het eerst geüpload naar Google Play in maart 2024, bleef meer dan vijf maanden onopgemerkt met behulp van ontwijkingstechnieken en werd meer dan 10.000 keer geïnstalleerd, waarbij meer dan 70.000 dollar aan cryptocurrency werd gestolen van nietsvermoedende slachtoffers.

Check Point Research analyseerde het adres uit de configuratie van de WalletConnect-app waar het geld werd gestolen. Er werden token-transacties van meer dan 150 adressen geïdentificeerd, wat duidt op minstens 150 slachtoffers. Er waren zeer weinig uitgaande transacties van de portemonnees van de aanvallers, waarbij het grootste deel van het gestolen geld in hun adressen op verschillende netwerken bleef. Slechts twintig gebruikers van wie het geld werd gestolen, lieten negatieve recensies achter op Google Play, wat suggereert dat er nog steeds veel slachtoffers zijn die zich mogelijk niet bewust zijn van wat er met hun geld is gebeurd. Toen de app zulke negatieve beoordelingen kreeg, vulden de malwareontwikkelaars de pagina op slinkse wijze met neppositieve beoordelingen om de negatieve beoordelingen te maskeren en de app legitiem te laten lijken om andere potentiële slachtoffers te misleiden. Google Play heeft de applicatie inmiddels verwijderd.

“Dit incident onderstreept de toenemende verfijning van cybercriminele tactieken, vooral in gedecentraliseerde financiën, waar gebruikers vaak afhankelijk zijn van tools en protocollen van derden om hun digitale activa te beheren. De doeltreffendheid van de kwaadaardige app wordt verder vergroot door het vermogen om detectie te vermijden door middel van omleidingen en technieken om de user-agent te controleren. Conventionele tools zoals Google Search, Shodan en geautomatiseerde controles kunnen dergelijke bedreigingen vaak niet identificeren, omdat ze afhankelijk zijn van zichtbare en toegankelijke gegevens die deze apps opzettelijk verbergen. Dit maakt het bijna onmogelijk voor geautomatiseerde systemen en handmatige zoekopdrachten om ze te detecteren", zegt Zahier Madhar, security engineer expert bij Check Point.

Phishing via Google App Scripts

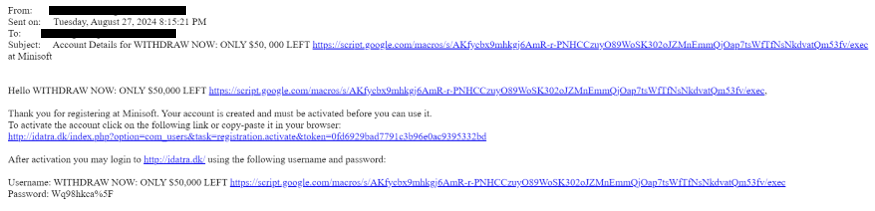

Naast de kwaadaardige app in Google Play, ontdekten onderzoekers onlangs een phishingcampagne die Google Apps Script-macro's vervalst - een tool die wordt gebruikt om taken in Google-toepassingen te automatiseren. De campagne bestaat uit ongeveer 360 e-mails in verschillende talen, waaronder Engels, Russisch, Chinees, Arabisch, Italiaans, Duits en Frans. In de e-mails wordt ten onrechte beweerd dat er “accountgegevens” worden verstrekt voor een gebruikersregistratie die de ontvanger nooit heeft geïnitieerd. De campagne loopt nog steeds. Mochten mensen het slachtoffer worden van deze op e-mail gebaseerde phishing, dan bestaat het risico voor organisaties onder andere uit de blootstelling van gevoelige data, de frauduleuze overdracht van geld en operationele onderbreking.

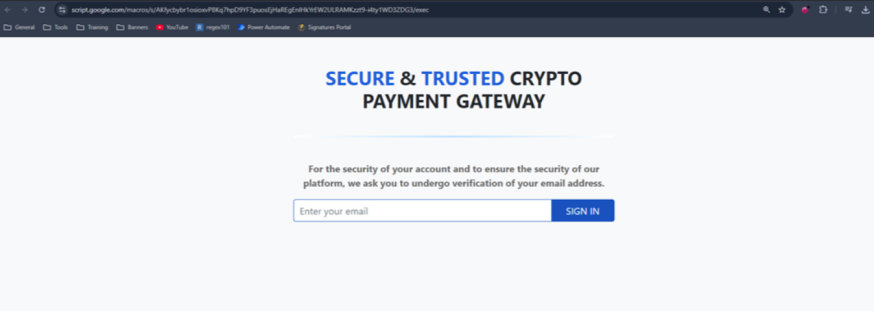

De phishingmails bevatten een link in de onderwerpregel die leidt naar een Google Apps Script-pagina. Op de pagina vinden gebruikers een misleidende URL met scrip.google.com. De URL beweert een “veilige en vertrouwde” betalingsservice te zijn. Omdat de URL er openlijk legitiem uitziet, kan deze gebruikers misleiden en mogelijk gevoelige informatie vrijgeven.

Voorbeeld e-mail:

Voorbeeld link om account te activeren:

“Om dit soort bedreigingen te herkennen, moet je letten op e-mails met onderwerpregels die beweren “accountgegevens” te verstrekken voor een niet-erkende registratie. URL's die “scrip.google.com” bevatten, maar die gebruikers naar pagina's leiden waar om de invoer van gevoelige gegevens wordt gevraagd, zijn ook rode vlaggen. Geavanceerde e-mailfiltering en URL-scanning kunnen nuttige hulpmiddelen zijn. En de bewustwording van de gevaren is essentieel om gebruikers beter te kunnen wapenen tegen dergelijke cyberaanvallen", besluit Zahier.