Barracuda Threat Spotlight: Cybercriminelen gebruiken oude tactieken en beveiligingslekken

Een nieuwe Threat Spotlight van Barracuda laat zien dat aanvallers nog altijd beproefde tactieken en oude zwakke plekken in de beveiliging gebruiken om organisaties aan te vallen. Ze proberen zo om op afstand systemen over te nemen, malware te installeren, informatie te stelen, bedrijfsactiviteiten te verstoren of uit te schakelen door middel van denial-of-service-aanvallen, en nog veel meer.

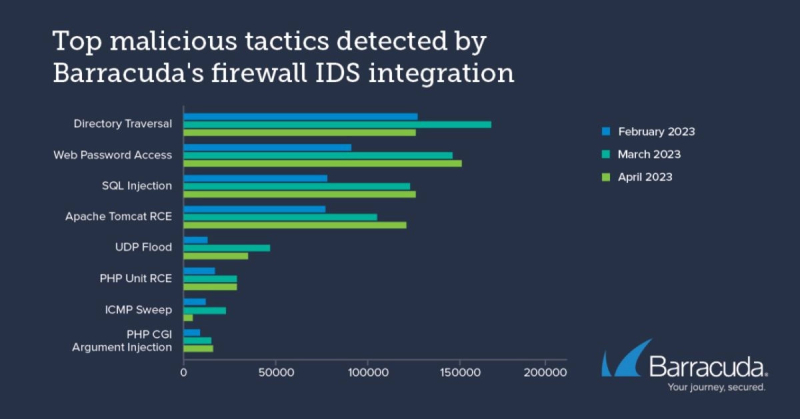

Barracuda Threat Spotlight: Analyse van 3 maanden IDS-gegevens onthult aanvalspatronen en doelwitten

Deze bevindingen zijn gebaseerd op een analyse van drie maanden van detectiegegevens van de Intrusion Detection Systems (IDS) die worden gebruikt door Barracuda's Security Operations Center (SOC), onderdeel van Barracuda XDR. Deze IDS-tools bieden geven niet alleen een vroegtijdige waarschuwing voor potentiële aanvallen; ze onthullen ook de zwakke plekken waar aanvallers zich op richten en de tactieken die ze daarvoor gebruiken.

Uit de analyse van de detectiegegevens blijkt onder andere dat:

- Aanvallers proberen op afstand controle te krijgen over kwetsbare systemen met behulp van een tactiek uit 2008 waarmee ze een niet goed geconfigureerde webserver gebruiken om bij gegevens te komen, zoals applicatiecode of gevoelige bestanden van het besturingssysteem waar ze geen toegang toe zouden mogen hebben.

- Een andere tactiek om op afstand systemen over te nemen, stamt zelfs uit 2003. Hierbij wordt speciaal ontworpen schadelijke code geïnjecteerd in een legitiem proces, waardoor aanvaller gevoelige gegevens kunnen lezen, bewerkingen kunnen wijzigen en instructies naar het besturingssysteem kunnen sturen.

- Andere bekende tactieken richten zich op bugs in de programmeertalen die ontwikkelaars gebruiken om applicaties te maken die geïntegreerd zijn in algemene websystemen of in ‘middleware’ die gegevens verwerkt. Bijvoorbeeld wanneer iemand een item toevoegt aan zijn online winkelwagentje. Het potentiële bereik van een succesvolle aanval met deze tactieken is daarom groot.

- Aanvallers proberen gevoelige informatie te bemachtigen door zich te richten op kwetsbare servers, om wachtwoorden of lijsten van gebruikers te bemachtigen, of door misbruik te maken van een legitiem proces om erachter te komen hoeveel computers op een netwerk een actieve IP-verbinding hebben. Dit kan helpen bij het plannen en voorbereiden van een grotere aanval.

- Aanvallers proberen ook chaos, verstoring en denial-of-service te veroorzaken door te knoeien met datapakketten binnen het onlineverkeer, ze te klein te maken of te fragmenteren zodat de communicatiekanalen en servers overbelast raken en crashen.

Risico's van langdurige kwetsbaarheden en het belang van een diepgaande beveiligingsbenadering

“Zwakke plekken in de security hebben geen einddatum en het risico is dat ze na verloop van tijd moeilijker te vinden en te beperken zijn, gereduceerd tot diep ingebedde, kwetsbaarheden in een systeem of applicatie. Daarbij hoeven de tactieken die nodig zijn om er misbruik van te maken niet nieuw of zelfs geavanceerd te zijn om te slagen”, zegt Merium Khalid, senior SOC manager, offensive security, Barracuda XDR. “Een securitybenadering met meerdere niveaus van steeds diepere detectie en onderzoek is essentieel. Het is van vitaal belang om te weten welke kwetsbaarheden zich in uw IT-omgeving verbergen en hoe aanvallers deze kunnen misbruiken. Daarnaast moeten bedrijven weten hoe ze het risico van deze dreigingen kunnen beperken.”