Social engineering op het wereldtoneel

Onderzoekers van Proofpoint hebben een social engineering- en malware-campagne geïdentificeerd die jaren heeft geduurd en is opgezet door TA456, een cybercriminele groep die banden heeft met de Iraanse staat. Met behulp van het social media-persona bouwde TA456 via zakelijke en persoonlijke communicatieplatforms een relatie op met een werknemer van een kleine dochteronderneming van een militair lucht- en ruimtevaartbedrijf. Begin juni 2021 probeerden de aanvallers munt te slaan uit deze relatie door het doelwit malware te sturen via een e-mailketen.

Het met macro geladen document, dat was ontworpen om de computer van het doelwit te verkennen, bevatte gepersonaliseerde inhoud en gaf aan hoeveel belang TA456, hechtte aan het doelwit. Zodra de malware, die Proofpoint LEMPO heeft genoemd, zich had gevestigd, kon het de geïnfecteerde machine verkennen, gevoelige informatie via SMTPS naar een door de aanvaller beheerd e-mailaccount doorsluizen en vervolgens zijn sporen uitwissen. Deze campagne is een voorbeeld van de hardnekkige aard van bepaalde staatshackers en de moeite die ze willen doen om spionageactiviteiten uit te voeren. Uit data van Proofpoint blijkt dat Marcella (Marcy) Flores minstens acht maanden lang het doelwit goedaardige e-mailberichten, foto's en een video stuurde om haar geloofwaardigheid te bewijzen en een band op te bouwen met het beoogde slachtoffer.

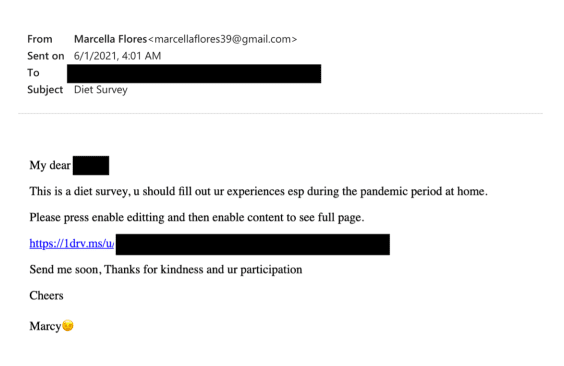

Op een bepaald moment probeerde TA456 een goedaardige, maar flirterige video te sturen via een OneDrive-link. Begin juni stuurde een TA456-aanvaller die zich voordeed als Marcy nog een OneDrive link, dit keer vermomd als een dieetonderzoek (zie onderstaande afbeelding).

De OneDrive-link bevatte een .rar-bestand met daarin een Excel-bestand. Op basis van eerdere gesprekken met het doelwit werd gesteld dat het Excel-bestand hulp zou bieden bij een dieet. De gebruikerT werd verzocht de inhoud in te schakelen om toegang te krijgen tot de met privacy beschermde gedeelten van het bestand. Als de inhoud werd ingeschakeld, creëerde en verborg de macro een schadelijke map en werd vervolgens LEMPO, een simpel maar ingenieus programma voor het stelen van platte tekst, naar die map geschreven. Daarna voegde de Excel-macro een registersleutel toe om ervoor te zorgen dat LEMPO iedere keer dat een gebruiker inlogt, wordt

uitgevoerd.

LEMPO

De verkenningstool LEMPO is een Visual Basic Script dat door een Excel-macro wordt gedropt. Door gebruik te maken van ingebouwde Windows-commando wordt de host op verschillende manieren onderzocht, worden de verzamelde gegevens opgeslagen en vervolgens met behulp van Microsofts Collaboration Data Objects (CDO) verstuurd naar een door de actor beheerd e-mailaccount.

Er is iets vreemds aan Marcy

Marcella (Marcy) Flores was sinds ten minste november 2020 in gesprek en sinds 2019 bevriend met een lucht- en ruimtevaartmedewerker op sociale media. Naast het Gmail-account dat werd gebruikt voor de poging om malware af te leveren, onderhield Marcella een Facebook-profiel dat nu is verwijderd (zie onderstaande afbeelding).

Op basis van openbare data blijkt dat Marcella vanaf eind 2019 contact had met TA456 doelwit op sociale media. De oudste publiekelijk beschikbare Facebook-profielfoto van Marcella werd geüpload op 30 mei 2018. Uit analyse van Proofpoint blijkt dat het profiel sterk overeenkomt met andere fictieve profielen die door Iraanse APT's werden gebruikt om spionagedoelwitten via social engineering aan te vallen. Marcella; bleek bevriend te zijn met meerdere personen die werkten voor defensiebedrijven. Op 15 juli 2021 kondigde Facebook aan dat het een netwerk van Facebook- en Instagram-persona's waaronder die van Marcella, had verwijderd dat werd toegeschreven aan de Iraanse staatshackers.

Doelwitten

TA456 richt zich met met spionagecampagnes routinematig op werknemers van militaire lucht- en ruimtevaartbedrijven. De aanvallen op Amerikaanse defensiebedrijven, met name bedrijven die projecten in het Midden-Oosten ondersteunen, komen overeen met eerdere Iraanse cyberactiviteiten. Bovendien heeft Proofpoint geconstateerd dat TA456 zich richt op mensen die werken bij meerdere leveranciers en dochterondernemingen van grotere defensiebedrijven. Waarschijnlijk is het doel hiervan om de belangrijkste leverancier aan te vallen via minder veilige leveranciers in de supply chain. Onderzoek wijst uit dat het doelwit van Marcella; in deze campagne werkzaam is als een supply chain manager. Dit strookt met TA456's TTP waarbij zakelijke en informatietechnologie-werknemers binnen organisaties het doelwit zijn.

Vooruitzichten

TA456 heeft een flinke operationele investering gedaan door jarenlang een relatie op te bouwen met een werknemer. De aankondiging van Facebook toonde aan dat TA456 een uitgebreid netwerk van deze persona had opgezet om cyberspionage-activiteiten mogelijk te maken. Hoewel Proofpoint geen remote access trojans of commando- en controlekanalen zoals TA456's Syskit heeft waargenomen, kan de informatie die LEMPO verzamelt op verschillende manieren worden gebruikt. Hieronder vallen het gebruik van gestolen VPN-gegevens, de exploitatie van kwetsbaarheden in de geïdentificeerde software, of het aanpassen van meer geavanceerde malware die doorMarcella; wordt geleverd. TA456 s gebruik van social engineering, het onderzoeken van doelwitten voordat malware wordt ingezet en hun cross-platform aanvalsketen maken TA456 tot een van de meest vindingrijke Iraanse dreigingen die door Proofpoint worden gevolgd. Het Marcella Flores'-persona is waarschijnlijk niet het enige personage dat door TA456 wordt gebruikt. Het is daarom belangrijk dat mensen die werken bij defensiebedrijven waakzaam zijn als ze in contact komen met onbekende personen, ongeacht of dit via het werk of persoonlijke accounts is.