Hackersgroep weer actief met netwerkworm Olympic Destroyer

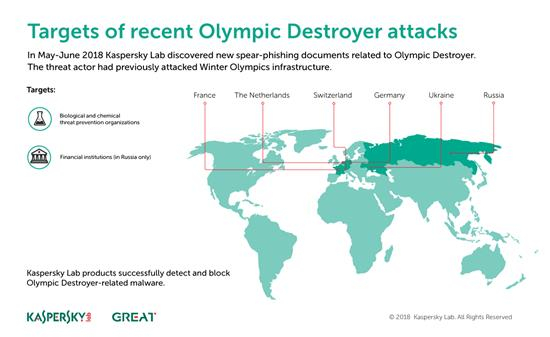

Onderzoekers van Kaspersky Lab constateren dat de hackersgroep verantwoordelijk voor de zogeheten netwerkworm Olympic Destroyer terug van weggeweest is. Olympic Destroyer lijkt zich nu te richten op Russische financiële instellingen en laboratoria actief in de bescherming tegen chemische en biologische wapens in Nederland, Duitsland, Frankrijk, Zwitserland, Oekraïne en Rusland.

Begin dit jaar heeft de destructieve netwerkworm Olympic Destroyer stevig huisgehouden tijdens de opening van de Olympische Winterspelen in Zuid-Korea. Kaspersky Lab-onderzoekers adviseren vergelijkbare organisaties alert te blijven en waar mogelijk extra beveiligingsmaatregelen te nemen.

Tijdens de afgelopen Olympische Winterspelen in Pyeongchang werden organisatoren, leveranciers en partners getroffen door Olympic Destroyer, een allesvernietigende netwerkworm. Er waren februari dit jaar veel tegenstrijdige aanwijzingen over de oorsprong van deze malware. Dat zorgde voor verwarring in de securitybranche. Zo wees Kaspersky Lab aanvankelijk in de richting van de Noord-Koreaanse Lazarus-groep. In maart bevestigde het cybersecuritybedrijf echter dat er sprake was van een omvangrijke en overtuigende false flag-operatie en dat betrokkenheid van Lazarus onwaarschijnlijk was. Nu ontdekken Kaspersky Lab-onderzoekers dat Olympic Destroyer weer actief is met een aantal van de eerder toegepaste infiltratie- en verkenningstools. De doelwitten bevinden zich deze keer in Europa.

Spear-phishing-documenten

De malware wordt verspreid via spear-phishing-documenten die ook ter voorbereiding op de Olympische Winterspelen zijn gebruikt. Een van de documenten verwijst naar de 'Spiez Convergence', een conferentie over biochemische dreigingen in Zwitserland georganiseerd door Spiez Laboratory. Deze organisatie speelde een sleutelrol in het onderzoek naar de Salisbury-aanval. Ook de Oekraïense gezondheids- en veterinaire controleautoriteit is doelwit. Sommige van de ontdekte spear-phishing-documenten bevatten Russische en Duitse teksten.

Alle payloads die uit de schadelijke documenten zijn af te leiden, zijn ontwikkeld om generieke toegang te bieden tot de besmette computers. Het gratis open-source-framework Powershell Empire is ingezet voor de tweede fase van de aanval.

Kwetsbare webservers

De aanvallers lijken kwetsbare webservers te gebruiken om de malware te hosten en beheren. Deze servers maken gebruik van het populaire open-source-content management systeem (cms) Joomla. De onderzoekers stellen vast dat een van de servers op Joomla 1.7.3 draait, een versie uit november 2011. Dat doet vermoeden dat een sterk verouderde variant van het cms wordt ingezet om de servers te hacken, zo constateren de Kaspersky Lab-onderzoekers.

Volgens dezelfde onderzoekers richt Olympic Destroyer zich op doelwitten in Nederland, Duitsland, Frankrijk, Zwitserland, Oekraïne en Rusland. Kaspersky Lab heeft voor deze ontdekking een beroep gedaan op telemetrie en naar multi-scanner services geuploade bestanden.

‘Begin dit jaar maakte de verfijnde misleidingstactiek van Olympic Destroyer voor eens en voor altijd duidelijk hoe snel onderzoekers verkeerde conclusies kunnen trekken als het plaatje nog niet compleet is’, zegt Vitaly Kamluk, security researcher binnen het GReAT-team van Kaspersky Lab. ‘De particuliere sector moet grensoverschrijdend samenwerken met overheden om dergelijke dreigingen te analyseren en af te wenden. We hopen dat de openbaarmaking van onze bevindingen incident- en beveiligingsonderzoekers helpt om in de toekomst vergelijkbare aanvallen snel te herkennen en bestrijden.’

De verkenningsfase van de vorige aanval begon een paar maanden voor de Olympische Winterspelen. Het is zeer goed mogelijk dat de groep achter Olympic Destroyer nu, met nieuwe motieven, een soortgelijke aanval voorbereidt.