In vijf grondige stappen naar een veiligere IT-infrastructuur

Zonder IT vallen bedrijfskritieke processen stil en is het niet mogelijk klanten te bedienen. Het is dan ook logisch dat er steeds meer aandacht is voor de security van de infrastructuur. Een enkele cyberaanval kan er immers al voor zorgen dat een organisatie enkele dagen stilgelegd wordt. Bovendien maken strengere eisen voor de privacy en bescherming van data, IT-security een belangrijk speerpunt. Het is echter niet eenvoudig om een omgeving te beschermen tegen kwaadwillenden en andere bedreigingen. Niet eenvoudig, maar absoluut mogelijk. De volgende stappen zijn een prima startpunt voor het inslaan van de juiste, veilige richting.

1. Maak een risicoclassificatie voor je systemen

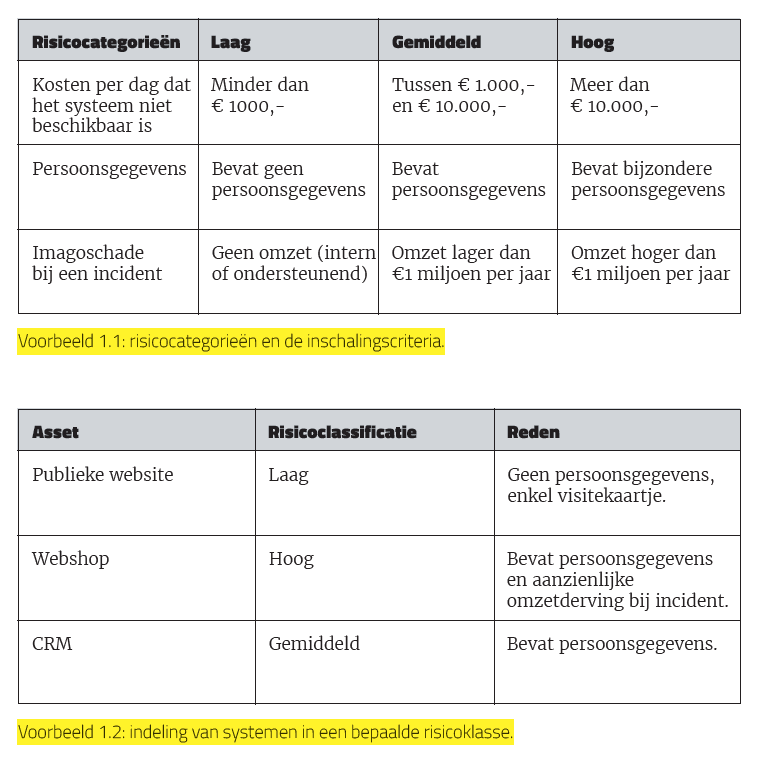

Security gaat over het managen van je risico’s. Niet alle systemen, bedrijfsprocessen of data zijn even belangrijk voor de bedrijfsvoering. Dit betekent dat de mate van beveiliging ook niet voor alle omgevingen gelijk hoeft te zijn. Het beveiligingsniveau moet in overeenstemming zijn met het risico dat je loopt wanneer de integriteit, vertrouwelijkheid of beschikbaarheid van het systeem geschaad wordt.

Hierna kan er een inventarisatie gemaakt worden van alle systemen. De systemen worden ingedeeld in categorieën die passen bij de risicoklasse. De gemaakte inschalingscriteria moeten leidend zijn in deze inschatting. Zie voorbeeld 1.2 van een dergelijke indeling waarbij de systemen in een bepaalde risicoklasse zijn geschaald. Systemen worden in de betreffende risicoklasse geschaald wanneer ze voldoen aan tenminste één van de gestelde eisen. Voldoen ze aan geen van de eisen, dan gaan ze een klasse omlaag, totdat een klasse gevonden wordt waarbij de applicatie aan tenminste één van de eisen voldoet. Het is van belang dat bij de classificatie de juiste stakeholders betrokken worden. Enerzijds om de benodigde informatie en beslissingsbevoegdheid aanwezig te hebben, anderzijds om stakeholders mee te nemen in het proces voorafgaand aan de implementatie van het beleid. Dit leidt vaak tot meer draagvlak.

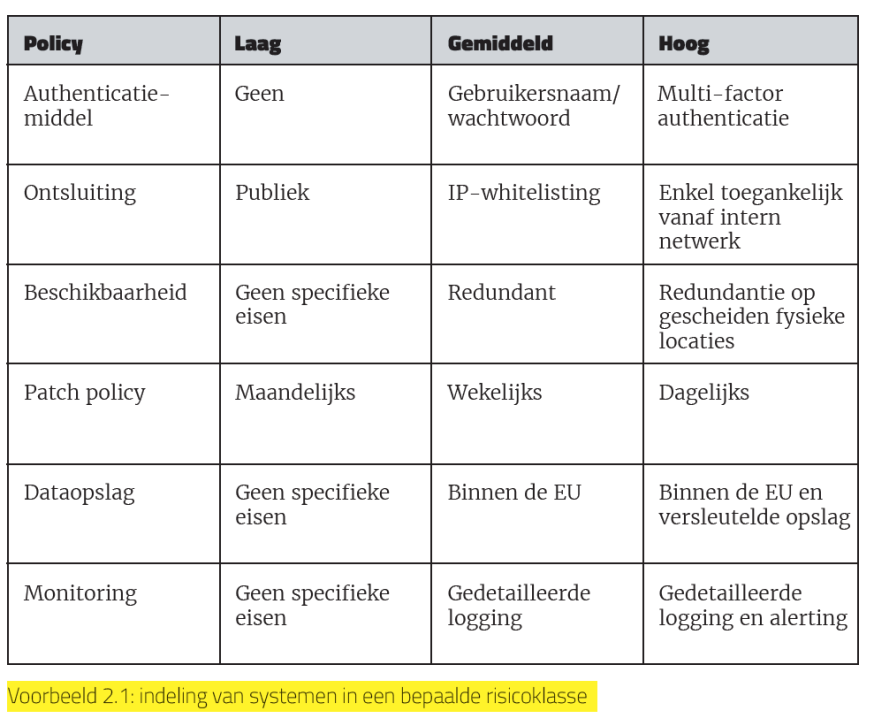

2. Creëer een securitybaseline voor de classificatieniveaus

3. Breng doorlopend je IT in kaart

Voordat je aan de slag gaat met het beveiligen van je systemen, moet je uiteraard weten welke systemen je allemaal hebt. Dit heb je in hoofdlijnen bij stap 1 geïnventariseerd. Het is nu belangrijk om exact te weten welke servers je hebt, waar die staan en welke werkstations door wie gebruikt worden. Zorg daarom voor een doorlopend (liefst geautomatiseerd) overzicht van de IT-systemen die je in huis hebt.

Deze inventarisatie kun je automatiseren via bijvoorbeeld een CMDB- of MDM-oplossing. Het is nog makkelijker als je gebruikmaakt van Infrastructure-as- Code-concepten binnen je DevOps-team. Een risico voor IT-security is schaduw- IT. Hieronder verstaan we alle IT, zowel hardware als software, die buiten de IT-afdeling valt of waarvan de IT-afdeling niet op de hoogte is dat deze (nog) actief is. Je kunt denken aan apparaten die door medewerkers van thuis zijn meegenomen, een server die door een medewerker zelf is geïnstalleerd of een IoT-apparaat dat ooit aan het netwerk is gekoppeld, maar niet meer bij de IT-afdeling op de radar staat. Secure3 of OWASP ASVS4 voor applicatieontwikkeling en infrabeheer.

De securitybaseline is niet alleen handig als leidraad voor systemen die in eigen beheer zijn. Deze maatregelen Schaduw-IT valt buiten het beheer van de IT-afdeling. Dit betekent dat de geldende beveiligingseisen niet kunnen worden afgedwongen. Denk hierbij aan eisen voor de installatie van beveiligingsupdates, monitoring en authenticatie. Dit maakt schaduw-IT vaak een ideale zwakke plek voor een aanvaller om toegang te krijgen tot het netwerk of tot gevoelige gegevens die op de schaduw-IT-toepassingen staan.

Een belangrijke stap op weg naar een veilige infrastructuur is daarom om doorlopend de schaduw-IT in kaart te brengen. Dit kun je doen door continu het externe en interne netwerk te scannen zodat onbekende apparaten/ diensten aan de oppervlakte komen.

4. Implementeer de baseline voor je bestaande systemen

De voorgaande stappen bieden inzicht in welke data en systemen van belang zijn voor je bedrijfsvoering en aan welke security-standaard deze moeten voldoen. De volgende stap is het inrichten van je netwerk op basis van de output van de vorige stap.

Het is belangrijk dat alle systemen die data bevatten voldoen aan de gestelde eisen. Begin met de systemen in de hoogste kunnen ook bij externe leveranciers worden neergelegd of meegenomen worden in selectieprocedures en contractonderhandelingen. Het doel is uiteindelijk dat alle systemen, zowel intern als extern, aan de baseline voldoen. risicoklasse. Het is mogelijk dat het implementeren van maatregelen voor deze systemen eenvoudig kunnen worden aangepast naar systemen van een lagere risicoklasse.

5. Scan doorlopend je netwerk op kwetsbare systemen

Er komen dagelijks nieuwe securitykwetsbaarheden bij waar je als bedrijf op moet inspelen. Dit kun je doen door het installeren van de laatste beveiligingsupdates, maar ook door het wijzigen van bepaalde configuratie-instellingen (bijvoorbeeld om oudere protocollen niet langer beschikbaar te stellen). Een security test geeft inzicht in deze risico’s, maar dit is slechts een momentopname.

Wil je doorlopend je netwerk beschermen, dan zou je ook doorlopend je risico’s in kaart moeten brengen. Een automatische scanner, die dagelijks je gehele interne en externe infrastructuur onderzoekt kan je hierbij helpen. Er zijn verschillende van deze vulnerability scanners op de markt. Kies in ieder geval een oplossing die ondersteuning biedt voor het samenvoegen van scanresultaten, zodat je iedere dag alleen de nieuwste resultaten hoeft te bekijken.

Zorg ook dat er voldoende expertise in huis is om de scanresultaten te interpreteren. Sommige kwetsbaarheden hebben mogelijk een veel hogere impact dan de scanner doet vermoeden, of brengen juist veel minder risico met zich mee. Iemand met de juiste expertise kan een goede triage doen op de gevonden kwetsbaarheden, hier een prioriteitenlijst van maken en aangeven welke acties er moeten worden ondernomen.