Hoe de aanslag op een generaal jouw cyberveiligheid bedreigt

Nadat de VS zich in mei 2018 terugtrok uit een nucleaire deal met Iran (Joint Comprehensive Plan of Action), verscheen de eerste berichtgeving over een mogelijke Iraanse cyberdreiging. Al sinds 2013 zou de Iraanse overheid hackgroepen sponsoren om zich te richten op buitenlandse infrastructuren.

Ligt het aan de securitywaakhonden van het Proofpoint Threat Researchteam, dan vormen staatsgefundeerde hackgroepen de gevaarlijkste en meest langdurige dreigingen. Aanvallen in naam van hen worden immers niet gericht op het bedrijfsleven, maar regeringen en burgers.

En nu?

Het team bood ons een inkijkje in de tactieken van Iraanse groepen. En misschien nog wel belangrijker: adviezen om deze tegen te gaan. Vanwege de methodische aard van Iraanse cybercriminelen is het onwaarschijnlijk dat er direct nieuwe aanvallen zullen plaatsvinden. En hoewel ze niet zo bekend zijn als vakgenoten uit andere landen, hebben ze in de loop der jaren veel succesvolle aanvallen uitgevoerd. Ze kiezen hun doelwitten zorgvuldig en infiltreren organisaties langzaam, vaak geruisloos, om ze te bespioneren of op een later moment aan te vallen. Hierbij wordt vaak gebruik gemaakt van gestolen inloggegevens.

Diverse doelwitten

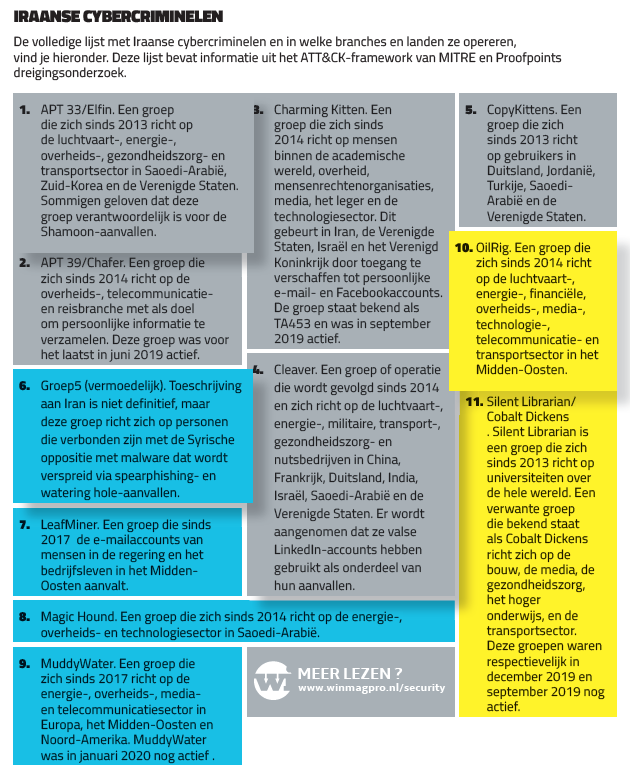

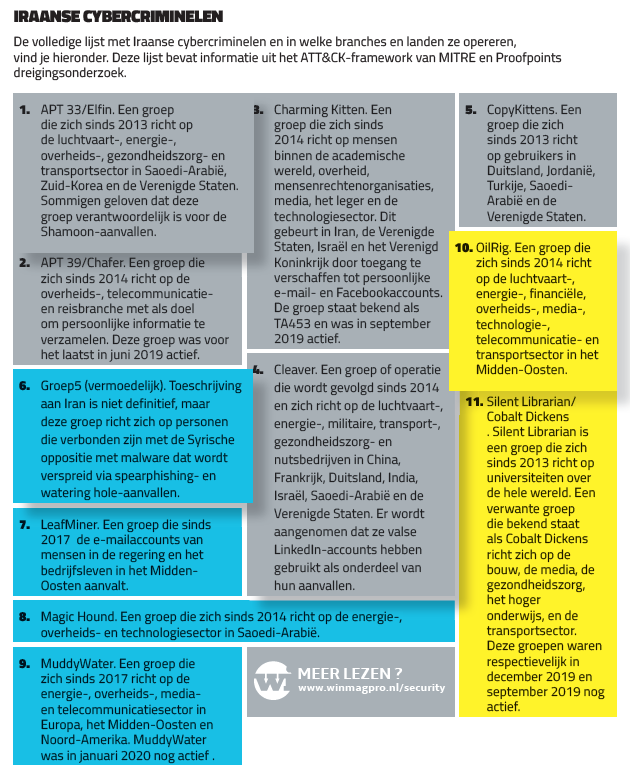

Iraanse aanvallers richten zich niet alleen op de Verenigde Staten, Israël en Saoedi-Arabië: ze opereren wereldwijd. En hoewel overheids- en militaire doelen voor de hand liggen, richten ze zich ook op telecombedrijven, financiële organisaties, mensenrechtenorganisaties en scholen.

Bekende cybercriminele groepen uit Iran zijn bijvoorbeeld Cleaver, die gebruikmaakt van valse LinkedInaccounts bij zijn aanvallen in Frankrijk, Duitsland en de Verenigde Staten. Of Silent Librarian, een groep die sinds 2013 universiteiten over de hele wereld aanvalt.

Geavanceerde Iraanse cyberaanvallen vragen om een zorgvuldige interne en externe focus om de houding ten opzichte van cybersecurity binnen een organisatie te verbeteren. Een directe effectieve maatregel is om de effecten van gestolen inloggegevens te beperken, bijvoorbeeld door wachtwoordresets, te forceren. Ook moeten organisaties hun beveiligingsprogramma’s bijwerken en medewerkers trainen om mogelijke bedreigingen te identificeren. Tot slot moeten bedrijven actief samenwerken met security-experts. Zo kan een responsplan worden geïmplementeerd dat niet alleen betrekking heeft op de organisatie, maar ook op de medewerkers, leveranciers en partners.