Getest: een malware-aanval simuleren met Stackhackr

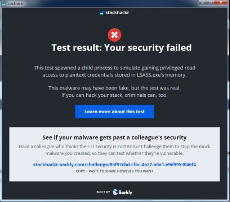

Genoeg oplossingen op de markt om je te wapenen tegen malware, maar tegenwoordig is veel malware ontworpen om dergelijke software te omzeilen. Hoe weet je of je endpoints dit soort aanvallen kunnen tegenhouden? Met Stackhackr stel je je endpoints op de proef.

Wie zich bezighoudt met netwerk- en endpointbeveiliging loopt vaak tegen een belangrijk probleem aan: hoe test je je beveiliging? Niet iedereen heeft de middelen om een hacker in te huren om gaten in de beveiliging op te sporen. Het openen van echte malware om je systeem te testen is ook niet aan te raden. Endpoint-beveiligingsplatform Barkly komt daarom met Stackhackr, een creatieve oplossing die je endpoint-beveiliging test door verschillende malware-aanvallen te simuleren bovenop jouw infrastructuur die een normale virusscanner niet detecteert.

Simuleer malware

Voer je het programma uit, dan begint Stackhackr met de test. Het programma simuleert het gedrag van de malware die je hebt gekozen op de endpoint waarop je de software uitvoert. Kies je bijvoorbeeld voor ransomware, dan test Stackhackr het gedrag dat prominente varianten als Locky, Dharma en Spora vertonen, zoals het verwijderen van shadow volumes bijvoorbeeld.

Beperkt

Het idee van een endpoint-test tegen deze vormen van malware is zeker interessant. Maar de opties van Stackhackr zijn vrij beperkt, aangezien het programma in feite maar twee verschillende aanvallen test. Ook helpt Stackhackr niet bij het testen van preventieve middelen, omdat de simulatie in feite begint op het moment dat de malware al in het systeem zit. Testen of je collega’s dom genoeg zijn om een in een phishingmail te trappen met een red herring-strategie, zit er dus niet in.

Stackhackr

Prijs: gratis (na invoeren gegevens)

Stackhackr

Redactie WINMAG Pro

7 uit 10