Cybercriminele groep ‘Charming Kitten’ gebruikt nieuwe tools en richt pijlen op nucleaire beveiligingsexperts

Charming Kitten, oftewel TA452 en onder het brede publiek ook bekend als Mint Sandstorm, Yellow Garuda en APT42, is lang niet zo charmant als dat de naam doet vermoeden. Medio mei deed TA453 zich voor als een senior medewerker bij Royal United Services Institute (RUSI). Het stuurde een goedaardige mail naar het openbare mediacontact voor nucleaire veiligheidsexpertise bij een Amerikaanse denktank, die zich richt op buitenlandse zaken. Charming Kitten vroeg per mail om feedback op een project genaamd ‘Iran in the Global Security Context’ en wilde toestemming ontvangen om een concept ter beoordeling te verzenden.

In eerste instantie noemde de mail ook andere bekende nucleaire veiligheidsexperts die deelnamen en waar TA452 zich eerder voor uitgaf. Daarnaast werd een beloning beloofd. De dreigingsactor leverde via verschillende cloud hosting providers nieuwe infectieketens zoals de onlangs geïdentificeerde GorjolEcho, een Powershell-backdoor.

Zodra Charming Kitten de kans heeft, verspreidt het zijn malware en probeert het een Apple-achtige infectieketen, ook bekend als ‘Nok Nok’, te lanceren. TA453 gebruikte ook meerdere personages tijdens zijn oneindige spionageactiviteiten.

“Het vermogen en de bereidheid om meer te investeren in nieuwe tools om doelwitten te compromitteren, laat zien hoe volhardend cybercriminelen zijn. De constante inspanningen van de aanvaller om de infecties te vernieuwen en beveiligingscontroles te omzeilen, toont aan hoe belangrijk een sterke verdediging op basis van informatie uit de community is om zelfs de meest geavanceerde tegenstanders, zoals TA453, tegen te houden”, zegt Joshua Miller, Senior Threat Researcher bij Proofpoint.

Vriendelijk ogende berichten

TA453 gebruikt en herhaalt goedaardig ogende berichten om zowel experts in het Midden-Oosten als de nucleaire veiligheid in dat gebied aan te vallen. Nu de onderhandelingen over het ‘Joint Comprehensive Plan of Action’ (JCPOA), doorgaan en Teheran zich steeds meer afzondert, richt de cybergroep zich vooral op experts die hoogstwaarschijnlijk invloed hebben op het buitenlandse beleid. Een van de meest recente Charming Kitten-aanvallen laat zien dat de aanvaller contact maakt met het doelwit via een zogenaamd onschuldige e-mail. Ook worden meerdere personages gebruikt om vertrouwen op te bouwen met het doelwit.

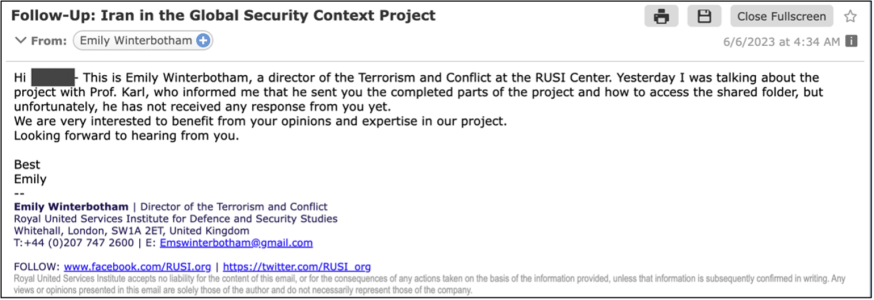

Afbeelding 1. Oorspronkelijke Charming Kitten-aanpak via een goedaardige email.

Afbeelding 2. Gebruik van meerdere personages in een opvolg-email van TA453.

Proofpoint concludeerde dat al deze accounts door cybercriminelen zijn gemaakt met als doel bekende experts lastig te vallen en dat het geen gecompromitteerde accounts zijn.

Attributie

De geïdentificeerde infectieketens verschillen van eerdere Charming Kitten-inbraken – waarbij malware via VBA-macro (GhostEcho, ook bekend als CharmPower) wordt ingezet, of via een externe sjablooninjectie (Korg). Toch schaart Proofpoint deze aanval en malware onder een Charming Kitten-aanval. Dit baseert het bedrijf op zowel directe overeenkomsten in de code als in de algemene tactieken, technieken en procedures van de campagne. Proofpoint is van mening dat GorjolEcho en Nok Nok de nieuwste varianten van TA453’s backdoor vertegenwoordigen. Deze modulaire backdoor werd voor het eerst ontdekt door Proofpoint in de herfst van 2021.

Proofpoint stelt dat Charming Kitten opereert ter ondersteuning van de IRGC Intelligence Organization (IRGC-IO) die onder de Islamic Revolutionary Guard Corps (IRGC) valt. Het bedrijf baseert dit op basis van verschillende bewijzen, waaronder een overlap in nummering van de eenheden tussen Charming Kitten-rapporten en IRGC-eenheden, zoals geïdentificeerd door PWC, de aanklacht van het Amerikaanse Minsterie van Justitie tegen Moica Witt en IRGC-gelieerde personen en een analyse van TA453-targetting in vergelijking met gerapporteerde IRCG-IO prioriteiten.

Proofpoint ziet veel overlap tussen TA453 en Mint Sandstorm van Microsoft, voorheen PHOSPHORUS, en beschouwt de groep hetzelfde als APT42 van Mandiant en Yellow Garuda van PWC. Die kunnen we allemaal beschouwen als Charming Kitten.

Vooruitzichten

TA453 blijft zijn infectieketens aanpassen om detectie moeilijker te maken en cyberspionage uit te voeren tegen zijn doelwitten. Het gebruik van Google Scripts, Dropbox en CleverApps toont aan dat Charming Kitten kiest voor een multi-cloudaanpak om verstoringen door threat hunters te minimaliseren. De bereidheid van TA453 om malware te porten naar Mach-O laat ook zien hoeveel moeite de aanvallers bereid zijn te doen om doelwitten te achtervolgen. Ongeacht de infectiemethode blijft TA453 ‘modulaire backdoors’ inzetten om informatie te verzamelen van zeer specifieke personen.

Omdat Charming Kitten gebruik maakt van legitieme cloud hosting services is het advies om op zoek te gaan naar toepasselijke Emerging Threat INFO netwerkhandtekeningen in netverkeer.

Klik hier voor aanvullende, technische details.

LEES OOK: Onderzoek Trend Micro: Cybercriminele organisaties lijken steeds meer op echte bedrijven

LEES OOK: Proofpoint identificeert nieuwe malware loader Bumblebee